影響の大きいネットとスマホ

最初に起業しようと思ったキッカケのひとつが、インターネットの急激な普及だ。1990年代の中盤くらいから2000年にかけて、米国を中心とした「ITバブル」とか「ドットコム・バブル」があったが、まさにそのど真ん中での起業だった。インターネットによって「IT革命が起きる」ことが喧伝され、産業革命のように世の中が大きく変わると信じていた。

それから20数年が経ち、仕事でもプライベートでもインターネットを利用しない日がなくなった。というより、日常生活でインターネットを切り離すのは極めて困難となっている。電車内を見渡してみると、居眠りしている人以外はほとんどが、老若男女問わずスマートフォンの画面を覗いている。スマホを通じてインターネットに接続しているのだ。10年前までは新聞、雑誌、マンガを読む人数もそれなりだったが、今ではほとんど見かけない。

ここまでインターネットが普及すると、これまでなかった新しいトラブルを引き起こすことがある。例えば「個人情報の流出」。2003年に個人情報保護法が成立してからは、個人情報の取り扱いに細心の注意を払うようになっているが、18年後の2021年でも情報流出のニュースは多い。

変化するネット社会の脅威

インターネット普及によるトラブルは、年々変化している。例えば、15年くらい前は、「Winny」というファイル共有ソフトを介してPCからの情報漏洩の被害が拡大したが、今はない。10年ほど前から急激に普及したスマートフォンに関係するトラブルが増えた。

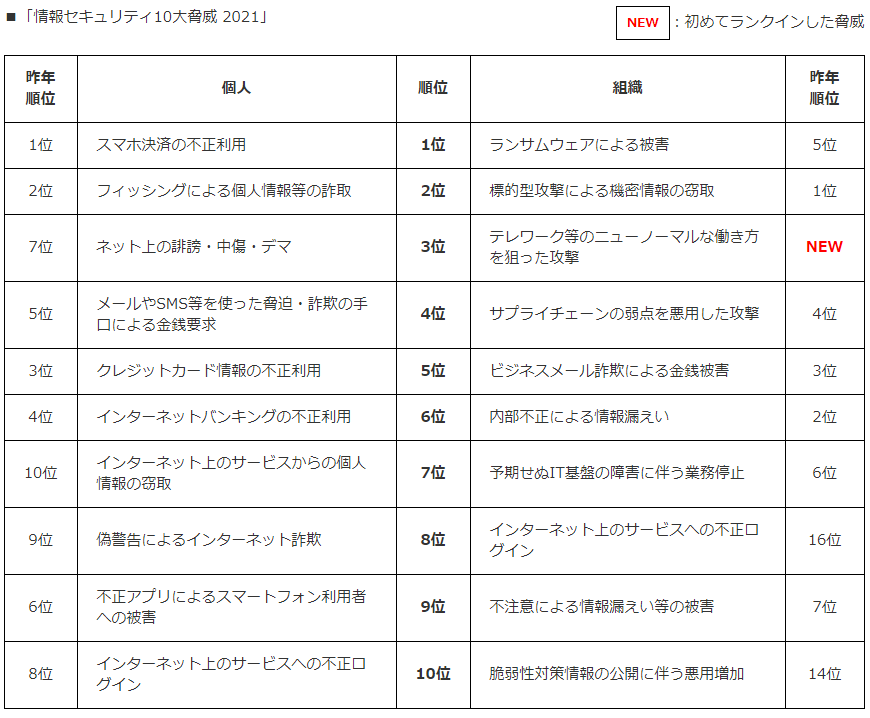

こういったネット社会のトラブルやそれを引き起こす脅威を知るのにお勧めなのが、独立行政法人情報処理推進機構(IPA)が2006年から毎年発表している「情報セキュリティ10大脅威」だ。最新版である2021年版では、以下の内容が10大脅威として公表されている。

上記の表は、まさに2021年に問題となるネット社会のトラブルを、起きそうな順に表していると考えていい。今回は、この内容をざっと眺めることでネット社会のリスクに関する理解を深めたい。

個人が巻き込まれるトラブル

法人などの「組織」が巻き込まれるネット社会のトラブルに触れる前に、「個人」が巻き込まれるトラブルを、起きそうな順に見てみよう。

個人のトラブル1~5位

■スマホ決済の不正利用

スマートフォンの普及に伴い、キャッシュレス決済の1つである「スマホ決済」が登場し、その後スマホ決済を使った各社のサービスも登場しその手軽さから普及が進んだ。こうした利便性の反面、第三者のなりすましによるサービスの不正利用や、連携する銀行口座からの不正な引き出し等も確認されている。

■フィッシングによる個人情報等の詐取

フィッシング詐欺は、実在する有名組織を騙ったメールやSMSを送信し、正規のウェブサイトを模倣したフィッシングサイト(偽のウェブサイト)へ誘導することで、個人情報や認証情報等を入力させる詐欺。詐取された情報は悪用され、金銭的な被害が発生することもある。

■ネット上の誹謗・中傷・デマ

インターネットの匿名性を利用して、特定の個人や組織に対して誹謗・中傷をしたり、デマを発信したりする。被害者は、精神的苦痛に苛まれたり、業務妨害の被害を受けたりする。2020年においては、特に新型コロナウイルスに関する事例が注目された。

■メールやSMS等を使った脅迫・詐欺の手口による金銭要求

個人の秘密を家族や知人にばらすと脅迫したり、身に覚えのない有料サイトの未納料金を請求したりするメールやSMSを使った詐欺による金銭被害が発生している。公的機関を装った偽の相談窓口に誘導するといった手口もある。

■クレジットカード情報の不正利用

キャッシュレス決済の普及に伴い、クレジットカードを利用する機会が増えている。一方、所有者を狙ったフィッシング詐欺やクレジットカードが紐付けされているサービスを狙った不正アクセスによる情報漏えい等により、クレジットカード情報が窃取され、攻撃者にクレジットカードを不正利用される被害が継続して発生している。

個人のトラブル6~10位

■インターネットバンキングの不正利用

フィッシング詐欺やウイルス感染により、インターネットバンキングの認証情報を窃取されることで、被害者の口座から不正な送金が行われたり、不正にサービスを利用されたりする等の被害が確認されている。2020年は決済サービスを悪用して別の銀行へと不正送金される被害が発生し、多くのサービス利用者、銀行が影響を受けた。

■インターネット上のサービスからの個人情報の窃取

ショッピングサイト(ECサイト)などの脆弱性を悪用した不正アクセスや不正ログインが行われ、サービスに登録している個人情報等の重要な情報を窃取される被害が継続して発生している。サービスの利用者は、窃取された情報を悪用されることにより、クレジットカード不正利用の被害を受ける事態が発生している。

■偽警告によるインターネット詐欺

PCやスマホからインターネット上で検索した情報やウェブサイトを閲覧中に、突然「ウイルスに感染しています」などの偽のセキュリティ警告画面を表示して、不審なソフトウェアをインストールさせたり、攻撃者が用意したサポート窓口に電話を掛けさせて遠隔操作や有償サポート契約を結ばせたりする被害(サポート詐欺)が発生している。

■不正アプリによるスマートフォン利用者への被害

スマホに意図せず不正アプリをインストールしてしまい、スマホ内の情報を窃取されたり、不正操作されたりする被害が発生している。宅配業者等になりすましたSMSがスマートフォンに届き、誘導されたサイトから意図せず不正アプリをダウンロードしてしまう事例や、公式マーケット上に通常のアプリに紛れ込ませて不正アプリが公開されている事例が確認されている。

■インターネット上のサービスへの不正ログイン

インターネット上のサービスへ不正ログインされ、金銭や個人情報等の重要情報が窃取される被害が確認されている。別のサービスと同じ ID やパスワードを使いまわす利用者を狙ったパスワードリスト攻撃による不正ログインが行われている。また、不正ログインで得た情報を利用して更に被害を拡大させるおそれがある。

総務省公開のトラブル事例集

今回取り上げている「情報セキュリティ10大脅威」を公表する独立行政法人情報処理推進機構(IPA)は経済産業省管轄だが、情報通信行政を担当する総務省からも 個人が巻き込まれるインターネットトラブルの情報が公開されている。

分かりやすい資料として「インターネットトラブル事例集(2021年版)」を紹介しておく。この事例集は教育現場で使いやすいように編集されたものだが、内容的には一般社会人にもそのまま通用する。

総務省の「インターネットトラブル事例集」では、インターネットトラブルの実例を挙げ、その予防法等を紹介している。内容を小学校や中学校の授業で活用するための書式もダウンロードできるので、これを使って社内教育資料にすることも可能だ。

会社が巻き込まれるトラブル

ここまでは「情報セキュリティ10大脅威」の『個人』で列挙されたものを見てきたが、いよいよ『組織』についてまとめておく。会社が巻き込まれるトラブルだ。

ランサムウェアによる被害

ウイルスの一種であるランサムウェアに感染するとPCに保存されているファイルが暗号化され、攻撃者は暗号化解除や復旧を目的に金銭を要求する。

ランサムウェアは人質型ウイルスとも呼ばれる。PCやサーバー、スマートフォンがこのウイルスに感染すると、保存されているデータが暗号化されて利用できなくなったり、画面がロックされて端末が利用できなくなったりする。そしてそれを復旧することと引き換えに金銭を要求される等の被害が発生する。また、データの暴露を行うと脅迫され、金銭の支払い有無にかかわらず、データが暴露されてしまったケースが近年発生している。

会社側の対策例としては、ストレージの定期的なバックアップ、重要なファイルへのアクセス権限見直し、エンドポイントセキュリティ製品の導入などが考えられる。

標的型攻撃による機密情報の窃取

標的型メールに代表される攻撃で、特定の組織を狙ってメールの添付ファイルを開かせるように誘導したり、悪意あるウェブサイトにアクセスさせてウイルス感染させる被害のこと。

企業や民間団体そして官公庁等、特定の組織から機密情報等を窃取することを目的とした標的型攻撃が継続して発生している。攻撃者は新型コロナウイルスの感染拡大による社会の変化や、それに伴うテレワークへの移行という過渡期に便乗し、状況に応じた巧みな手口で金銭や機密情報等を窃取する。

会社側の対策例としては、標的型メール訓練の実施によって従業員一人ひとりのセキュリティリテラシー向上を図ったり、不審なメールを簡単に報告できるようにするシステムづくりすることが挙げられる。

テレワーク等のニューノーマルな働き方を狙った攻撃

ニューノーマルな働き方として一気に普及した「自宅からオフィスへのVPN接続」「Web会議サービスの利用」「私物のPCや自宅のインターネット環境の業務利用」「初めて使うリモートアクセス環境」などを狙った攻撃のこと。

2020年は新型コロナウイルス感染症 の世界的な蔓延に伴い、政府機関から感染症対策の一環として日本の組織に対してニューノーマルな働き方の一つであるテレワークが推奨された。組織のテレワークへの移行に伴いウェブ会議サービスやVPN等の本格的な活用が始まった中、それらを狙った攻撃が行われている。

会社側の対策例としては、テレワーク規定や運用ルールの整備、セキュリティ教育の再実施、テレワーク環境のセキュリティ対策の見直しなどが考えられる。

サプライチェーンの弱点を悪用した攻撃の高まり

系列企業やビジネスパートナーを含めたサプライチェーン全体でのセキュリティ対策の弱点を突いて、被害をサプライチェーン全体に拡大させること。

原材料や部品の調達、製造、在庫管理、物流、販売までの一連の商流、およびこの商流に関わる複数の組織群をサプライチェーンと呼ぶ。このサプライチェーンの関係性を悪用し、セキュリティ対策の強固な企業を直接攻撃するのではなく、その企業が構成するサプライチェーンのセキュリティが脆弱な取引先等を標的とする手口がある。取引先が攻撃されると取引先が保有する企業の機密情報が漏えいしたり、取引先を足掛かりとされ、本来の標的である企業が攻撃を受けたりする被害が発生する。

会社側の対策例としては、まずはサプライチェーン全体のセキュリティ対策状況の把握をすることと、系列企業やビジネスパートナーへのセキュリティ対策の改善要求が挙げられる。

ビジネスメール詐欺による金銭被害

攻撃者が企業の従業員を騙し、経営者などの名を騙ってメールで送金指示を出し、実際に口座へと送金させる詐欺の手口のこと。攻撃者は事前に企業のメールを盗み見るなどして、本物と見間違うような巧妙なメール文で攻撃を仕掛けてくる。

ビジネスメール詐欺(Business E-mail Compromise:略称BEC)は、巧妙な騙しの手口を駆使した偽のメールを組織・企業に送り付け、従業員を騙して送金取引に関わる資金を詐取する等の金銭被害をもたらすサイバー攻撃。2020年は新型コロナウイルス感染症に関する内容が含まれたビジネスメール詐欺が確認されている。

会社側の対策例としては、送金指示の真正性を電話でも確認するなど、送金フローの見直しや、不審メールに気づくための従業員への教育などが考えられる。

内部不正による情報漏えい

従業員や委託作業員などが不正に内部情報を持ち出し、第三者に販売したり悪用すること。

会社に勤務する従業員や元従業員などの「関係者」による機密情報の持ち出しや悪用等の不正行為が発生している。また、社内の情報管理のルールを守らずに情報を持ち出し、紛失、情報漏えいにつながるケースも散見される。関係者による不正行為は、社会的信用の失墜、損害賠償による経済的損失により、会社に多大な損害を与える。

会社側の対策例としては、アクセス権限の見直し、USBなど外部記憶媒体などの利用制限、退職者のアカウントの削除といったものが考えられる。

予期せぬIT基盤の障害に伴う業務停止

システム不具合や設定ミスによりサーバなどのインフラに障害が発生し、業務停止が余儀なくされること。

インターネット上のサービスや業務システムで使用しているネットワークやクラウドサービスといったIT基盤に予期せぬ障害が発生し、長時間にわたり利用者や従業員に対するサービスを提供できなくなるケースがある。IT基盤の停止はシステムの可用性を侵害する情報セキュリティリスクであり、それを利用している会社の事業に大きな影響を与えるおそれがある。

会社側の対策としては、システムの冗長化をはじめとするIT-BCPの整備が挙げられる。

インターネット上のサービスへの不正ログイン

DXやテレワークの推進に伴い、企業の情報資産がクラウドなどのインターネット上のサービスに移るなか、クラウドサービスを提供する側と利用する側の責任分界点が曖昧であったり、ITを専門としない部門が直接インターネット上のサービスを契約するなどして、不正ログインの機会が増大している。

会社が利用していたり、提供しているインターネットサービスに対して不正ログインが行われ、顧客情報やサービス利用者の個人情報等が窃取されたり、不正に操作されたりする被害が発生している。不正に入手されたIDとパスワードを使われ、正規の経路でログインされた場合、そのアクセスが正規のアクセスなのか不正アクセスなのか判断することは難しく、知らぬ間に被害が拡大してしまうおそれがある。

会社側の対策例としては、利用しているクラウドサービスの把握、定期的な監視や、クラウドサービスのセキュリティ設定の見直しが挙げられる。

不注意による情報漏えい等の被害

メール誤送信やクラウドサービスへのファイルの誤ったアップロードなど、不注意により意図せぬ相手に情報を漏えいしてしまうこと。

情報管理体制の不備や情報リテラシーの不足等が原因となり、個人情報や機密情報を漏えいさせてしまう事例が2020年も引き続き多く見られた。特にテレワークの導入等で働く環境が変化している今、状況に応じた対策が求められる。

会社側の対策例としては、従業員への教育や再徹底、メール誤送信防止のための仕組み導入などがある。

脆弱性対策情報の公開に伴う悪用増加

脆弱性情報の公開後、パッチ適用をしていない利用者を狙って脆弱性を突く攻撃を仕掛けること。

ソフトウェアの脆弱性対策情報の公開は、脆弱性の脅威や対策情報を広く呼び掛ける目的で実施され、ユーザーメリットが大きい。ただ、その情報を攻撃者に悪用され、当該ソフトウェアに対する脆弱性対策を行っていないシステムを狙った攻撃が行われている。近年では脆弱性情報の公開後、攻撃コードが流通し、攻撃が本格化するまでの時間が短くなっている。

会社側の対策例としては、パッチ公開後に速やかに適用できる仕組みづくりと日常的な脆弱性管理となる。